Penetration Testing

Una minaccia in continua crescita

Nel mondo odierno, dove sono sempre più frequenti le vulnerabilità identificate e gli episodi legati a DataBreach e Data Recovery, la Sicurezza delle proprie infrastrutture è di fondamentale importanza.

I Penetration testing rappresentano la best practice per individuare i punti deboli della propria organizzazione dal punto di vista della Cyber Security.

Un Penetration Test è una simulazione di un attacco informatico. Il fine è raccogliere quante più informazioni sul bersaglio scelto, individuando i punti di accesso più probabili, ma anche i più nascosti e insospettabili, tentando di violarli e analizzando i risultati forniti sotto forma di reportistica.

Nel mondo odierno, dove sono sempre più frequenti le vulnerabilità identificate e gli episodi legati a DataBreach e Data Recovery, la Sicurezza delle proprie infrastrutture è di fondamentale importanza.

I Penetration testing rappresentano la best practice per individuare i punti deboli della propria organizzazione dal punto di vista della Cyber Security.

Un Penetration Test è una simulazione di un attacco informatico. Il fine è raccogliere quante più informazioni sul bersaglio scelto, individuando i punti di accesso più probabili, ma anche i più nascosti e insospettabili, tentando di violarli e analizzando i risultati forniti sotto forma di reportistica.

I tool utilizzati durante le Attività di Verifica saranno a titolo esemplificativo Vulnerability Assessment, Network Scan e Domain Threat Intelligence (DTI), Cyber Threat Intelligence e integrati, integrati in base alle necessità, con quelli presenti nelle distribuzioni “BackBox Linux” e “Kali Linux”.

Le distribuzioni e i tool utilizzati saranno aggiornati al massimo livello disponibile al momento dell’esecuzione dei test.

Sebbene il personale di Cybersec operi prevalentemente utilizzando modalità di Verifica “manuale”, per specifici test si farà ricorso a ulteriori tool e strumenti automatizzati anche di terze parti configurati ad hoc nel corso delle verifiche.

I PenTest vengono condotti rigorosamente in ottemperanza agli standard di riferimento internazionali.

Information Gathering

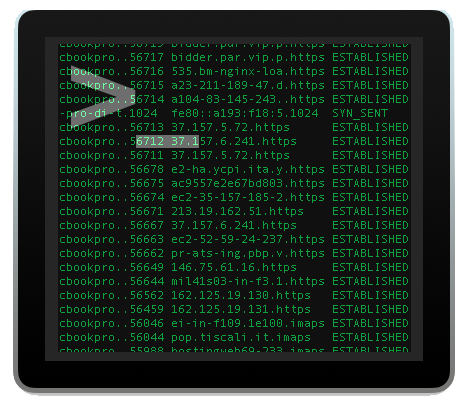

L’obiettivo di questa fase è la raccolta di informazioni utili per le fasi successive insieme all’individuazione della superficie di attacco. Viene effettuato attraverso la raccolta di informazioni sugli asset in-scope, la scansione delle porte, l’enumerazione di servizi, delle applicazioni e degli utenti.

Ha l’obiettivo di raccogliere informazioni utili sul bersaglio, come una lista di nomi di dominio, l’architettura della piattaforma, una mappatura degli indirizzi IP, dei virtual Host, delle possibili applicazioni, delle potenziali porte attive, dei servizi associati ed infine un elenco di nominativi ed e-mail.

Ha l’obiettivo di raccogliere informazioni utili sul bersaglio, come una lista di nomi di dominio, l’architettura della piattaforma, una mappatura degli indirizzi IP, dei virtual Host, delle possibili applicazioni, delle potenziali porte attive, dei servizi associati ed infine un elenco di nominativi ed e-mail.

Vulnerability Scan and Analysis

Exploitation

Post Exploitation

Pen Test Reporting